令和5年(2023年)8月20日(日) / 日医ニュース

サイバー攻撃による大規模システム障害の経験―ゼロトラストセキュリティーへの意識改革を―

大阪急性期・総合医療センター病院長 岩瀬和裕

- 000

- 印刷

勤務医のページ

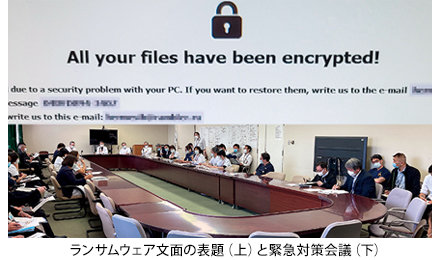

当センターでは、2022年10月31日未明にランサムウェア(Elbie)によるサイバー攻撃を受け、大規模システム障害が発生した。1年前に徳島県つるぎ町立半田病院がサイバー攻撃を受けた日と同じ日であった。同日はハロウィンであり、犯人はトリック・オア・トリートにかけたつもりであろうか。ハロウィンは古代ケルトの祭りが起源で、この日に訪れる悪霊から仮装で身を守ったのが原型と言われる。今や医療界にも"サイバー攻撃から身を守るセキュリティーの実装"が求められ、少しでもお役に立てればと願って執筆させて頂いた。

概要

10月31日の始業前にランサムウェア感染を確認し、感染経路や範囲が不明なため電子カルテネットワークを遮断し、利用を停止した。基幹システム再開は12月12日、部門システム復旧は翌年1月11日となった。

契約外部事業者の外部接続サービスを通じて侵入されたもので、電子カルテシステムがランサムウェアに感染し、当センター内のサーバーの大部分が暗号化され、身代金を要求された(報告書はホームページに公開)。

医療継続

まず、外来診療、予定手術、救急受け入れを停止し、紙カルテ運用を開始した。この紙カルテは災害や数時間以内の電子カルテ障害時の仕様であり、逐次改善を要した。電子カルテ停止後は患者情報が皆無で、予約患者のリストすら存在しない。個人情報漏洩(ろうえい)への懸念から、現場での別システムや紙媒体の併用が厳しく制限される昨今、今後電子カルテ障害が起こった際への事業継続計画(BCP)構築にも一石が投じられた。

まず、外来診療、予定手術、救急受け入れを停止し、紙カルテ運用を開始した。この紙カルテは災害や数時間以内の電子カルテ障害時の仕様であり、逐次改善を要した。電子カルテ停止後は患者情報が皆無で、予約患者のリストすら存在しない。個人情報漏洩(ろうえい)への懸念から、現場での別システムや紙媒体の併用が厳しく制限される昨今、今後電子カルテ障害が起こった際への事業継続計画(BCP)構築にも一石が投じられた。

大規模かつ長期間のシステム障害では、まず参照環境の構築が喫緊の課題であった。当センターでは、診療記録文書統合管理システム(DACS)が障害発生後も稼働可能であった。まず、この参照端末を2台設置し、手術再開と転院依頼の情報源とした。その後20台にまで増やし、紙カルテでの診療が可能な最小限の体制をとった。バックアップデータを利用した電子カルテの参照端末が稼働したのは10日後であり、ここでやっと手術枠拡大や救急受け入れが可能となった。

医療継続には、各部署の情報を共有した上で方針を決定し、その内容を各部署が共通認識する必要がある。

当センターは基幹災害拠点病院であることから、災害時の体制確保訓練を重ね、緊急対策会議には幹部全員と各部署の責任者が参集し、その場で情報共有、方針決定、通達が完了される風土を有していた。更に、これまでのコロナ禍で、急峻(きゅうしゅん)な診療体制変更への実地修練を重ねていたが、災害時のBCPだけでは、中長期の大規模システム障害には不十分であることを痛感させられた。

院内対応

職員への院内周知連絡にも難渋した。

当センターでは、主として電子カルテ端末上のグループウェアを使用していたが、この院内メールや掲示板、マニュアルなどを収納するキャビネット機能が使用不能となり、職員2200人以上に、時々刻々と変化する病院方針を周知徹底する必要があった。

幸い、災害時の招集やコロナ禍での健康情報収集には、各職員個人のスマートフォン等を介した配信システムが使用可能で、対策会議からの通達を直ちに全職員に発信することができたことが、混乱を最小限に留められたことにつながった可能性がある。

専門家チーム

厚生労働省では半田病院事案を受けて、2022年10月よりサイバー攻撃に対する専門家初動対応支援チーム(半田病院にも関わったソフトウェア協会)の運用を開始しており、初めてその恩恵を受けたのが当センターであった。サイバー攻撃を熟知する病院職員など存在するはずもなく、このホワイトナイト無くして今回の対応はあり得なかった。

"ランサムウェアにやられた"と認識した時、まずは電子カルテ構築ベンダーの現場担当者に頼るしかなかったが、IT専門家たる彼らも途方に暮れるのみであった。

障害初日夕刻のWEB会議以降は既述の初動対応支援チームが司令塔となり、ウイルス特定に必要な外部業者への証拠保全の要請を含めて、的確かつ具体的な指示を頂けた。元々は1日だけの支援予定であったが、基幹ベンダーの混乱状況から結局1週間の支援を頂けた。

当初は復旧までの予想も全くできず、基幹ベンダーからシステム復旧までの工程が示されたのは、障害発生から1週間が経ってからのことであった。

再発防止

システムの復旧に際しては、基幹、部門、ネットワークの各ベンダーと綿密に調整をしながら、新たなセキュリティーポリシーを徹底した。加えて、院内監視体制強化を含めて、外部接続を全て再整備した。

一部ベンダーが管理部門への報告なく外部接続を行っていた事例も判明し、多くの問題が提起された。

システム構築は各専門家に委ねるしかないが、セキュリティーポリシー遂行の全過程を委託する契約など確立されていない現状では、契約範囲の再確認を含めた各部門へのガバナンス徹底が必須であると思い知らされた。